| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 자바복습

- baekjoon online judge

- picoCTF

- ReverseEngineering

- 9012

- follina

- 혼자공부하는자바

- pico

- 포트스캔

- 3wayhandshaking

- 자바입문

- 아티팩트

- 안드로이드리버싱

- 문제풀이

- Forensic

- 포렌식

- 와이어샤크

- artifact

- 볼라틸리티

- 앱

- Burpsuite

- 칼리리눅스

- 소프트스퀘어드

- 백준

- KaliLinux

- 버프스위트

- 컴공

- suninatas

- CTF

- 메모리포렌식

Archives

- Today

- Total

컴퓨터공학 전공생의 보안 도전기✌

[Network Forensic] Week 2: 패킷 분석 본문

Security/Digital Forensic&Incident Response

[Network Forensic] Week 2: 패킷 분석

A7uly 2022. 1. 13. 18:33패킷분석 실습 with wireshark

사건 소개: Ann Dercover가 보석으로 석방된 이후 사라졌다! ... 중략...

과제: 캡쳐된 패킷에서 앤의 활동과 계획에 대한 정보를 수집하고 분석하는 것

네트워크:

- 내부 네트워크: 192.168.30.0/24

- DMZ: 10.30.30.0/24

- 인터넷: 172.30.1.0/24

증거:

- evidence-packet-analysis.pcap

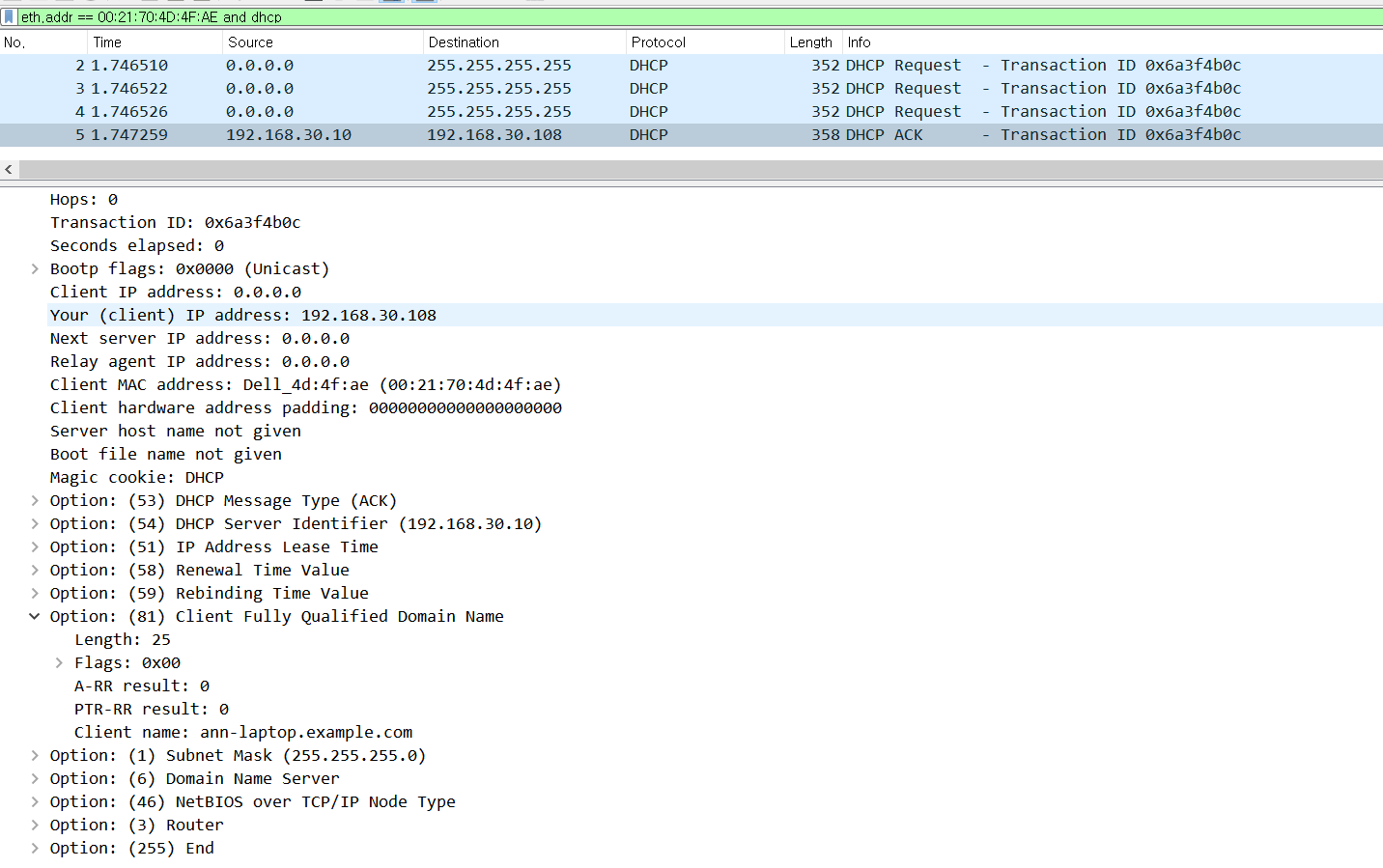

- 앤의 노트북 MAC 주소: 00:21:70:4D:4F:AE

2, 3계층 프로토콜로만 구성되어 있다.

DNS, SMTP, IMAP 이 눈에 띈다. => 이메일 송수신 시 사용하는 프로토콜

00:21:70:4D:4F:AE 인 클라이언트가 192.168.30.108이라는 ip를 할당받은 것을 확인

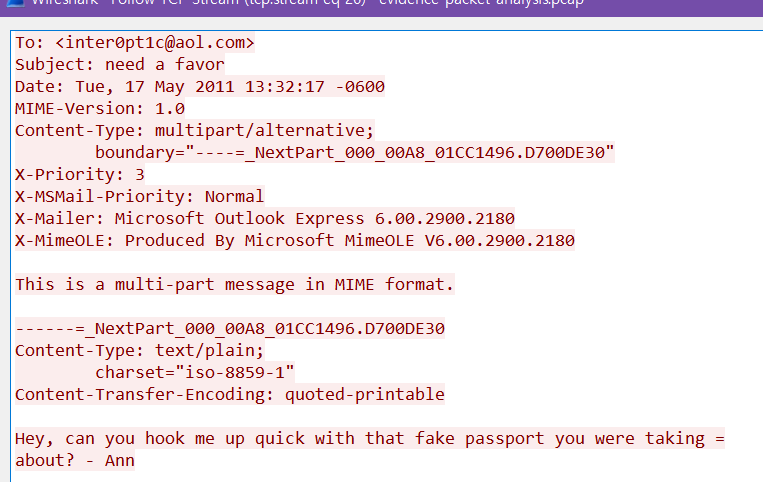

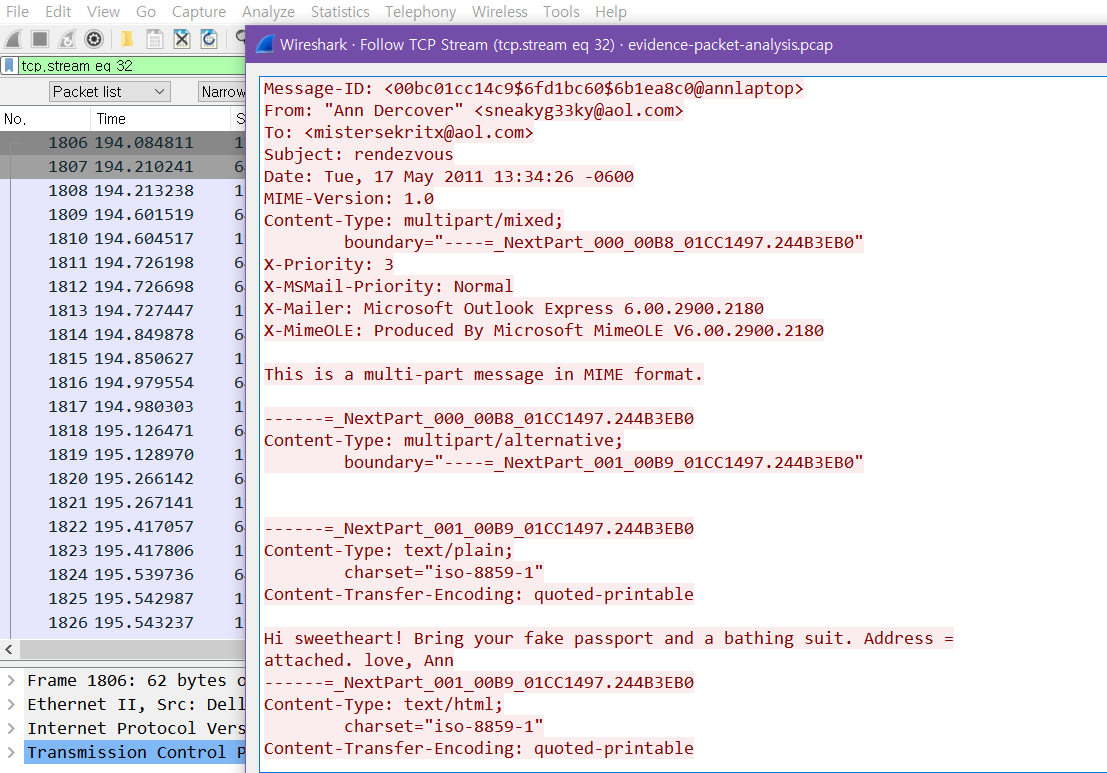

Ann Dercover string 검색 -> TCP Stream -> 앤이 보낸 이메일들이 몇 개 보인다

sneakyg33ky@aol.com -> mistersekritx@aol.com

앤의 로그인 정보도 확인 가능.

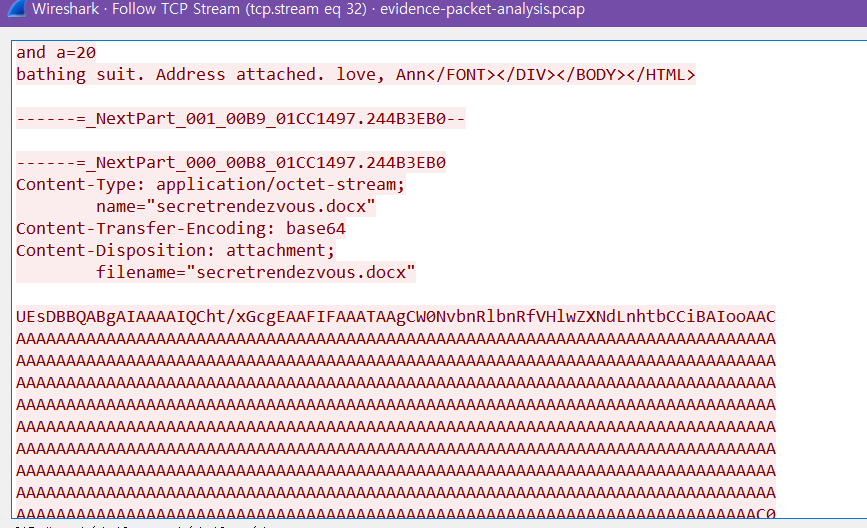

메일에 들어있던 secretrendezvous.docx 라는 파일 확인.

첨부파일로 추정되는 base64로 encoding이 된 부분을 추출하여 파일로 변환

'Security > Digital Forensic&Incident Response' 카테고리의 다른 글

| 포렌식 공부를 하는 이유 (0) | 2022.03.13 |

|---|---|

| [Network Forensic] Week 3: 통계적 플로우 분석 (0) | 2022.01.20 |

| 네트워크보안 8주차 (0) | 2021.05.27 |

| 네트워크보안 7주차 (0) | 2021.05.20 |

| 네트워크보안 6주차 (0) | 2021.05.13 |