| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 아티팩트

- KaliLinux

- 컴공

- 문제풀이

- 3wayhandshaking

- 자바복습

- Burpsuite

- follina

- 혼자공부하는자바

- 포트스캔

- 볼라틸리티

- pico

- ReverseEngineering

- artifact

- 칼리리눅스

- 버프스위트

- 메모리포렌식

- CTF

- 백준

- 앱

- Forensic

- picoCTF

- 자바입문

- 소프트스퀘어드

- suninatas

- 안드로이드리버싱

- 9012

- 와이어샤크

- baekjoon online judge

- 포렌식

Archives

- Today

- Total

컴퓨터공학 전공생의 보안 도전기✌

[Webhacking.kr] 43번 본문

문제

webshell을 업로드하고 flag를 출력하라는 문제이다. 아무래도 파일 업로드 취약점을 이용해야 하는 문제인 것으로 보인다.

풀이

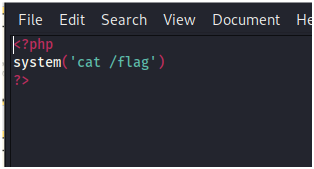

우선 flag 파일을 실행해주는 php 파일을 작성했다.

그리고 이 파일을 업로드 해보았지만, php 확장자는 필터링되고 있었다.

우회 방법을 찾아야했다.

NULL Injection, Hex 변조를 통한 우회 등등 여러 방법을 사용해보았으나 정상적으로 작동하지 않았다.

결국은 Burp Suite를 이용하여 content-type을 변경해주는 방식을 이용해보았다.

Kali Linux에 접속하여 Burp Suite를 열었다.

Burp Suite 이용과 관련해서는 나중에 따로 한 번 글을 포스팅해보도록 하였다.

위 그림은 파일을 업로드한 후 burp suite로 그 패킷을 가로채 interrupt를 걸어놓은 화면이다. 여기에서 빨간색으로 표시한 저 Content-Type을 image/jpeg로 변환하여 준다.

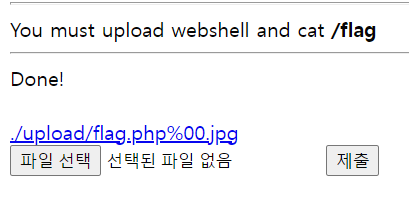

그리고 Burp Suite에서 Forward를 해주면 Done!이라는 말이 출력되면서, 정상적으로 파일이 업로드되는 것을 확인할 수 있다.

그리고 아래에 함께 출력된 해당 url에 접속해보면 아래와 같이 FLAG를 찾아낼 수 있다.

'문제풀이 > Web' 카테고리의 다른 글

| [Webhacking.kr] Challenge 10번 (0) | 2022.06.04 |

|---|---|

| [Webhacking.kr] 33번 (0) | 2022.05.27 |

| [Webhacking.kr] 42번 (0) | 2022.05.25 |

| [Lord of SQL Injection] 1. gremin (0) | 2022.05.25 |

| [Hacker's Playground] SQLi 101:Step 2 (0) | 2021.08.19 |