| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- pico

- 포트스캔

- KaliLinux

- 9012

- CTF

- 자바입문

- artifact

- 소프트스퀘어드

- 앱

- 문제풀이

- 메모리포렌식

- ReverseEngineering

- 칼리리눅스

- 백준

- 자바복습

- baekjoon online judge

- follina

- Forensic

- 버프스위트

- 안드로이드리버싱

- 3wayhandshaking

- Burpsuite

- picoCTF

- 혼자공부하는자바

- 볼라틸리티

- 컴공

- 포렌식

- 아티팩트

- suninatas

- 와이어샤크

Archives

- Today

- Total

컴퓨터공학 전공생의 보안 도전기✌

[HackCTF] 나는 해귀다 - Forensic 본문

waytogo.zip 파일이 하나 주어진다.

압축을 해제해보면 waytogo.png 파일이 하나 들어있다.

이 png 파일을 HxD로 열어서 살펴보았지만 PNG 파일 시그니처도 완벽했고, 다른 파일의 시그니처는 보이지 않았다.

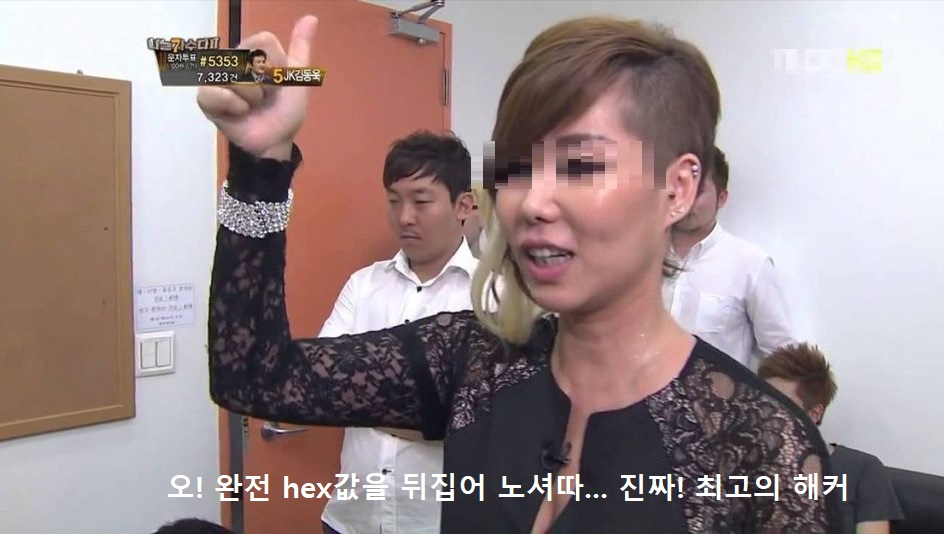

그러던 중 맨 뒤의 hex값을 자세히 보니 굉장히 익숙한 글씨들이 눈에 띄었다.

89 50 4E 47 0D 0A 1A 0A = PNG 파일 헤더

PNG 파일 시그니처가 뒤에서부터 시작되어 뒤집어진 형태로 저장되어 있는 걸 확인할 수 있었다.

49 45 4E 44 AE 42 60 82 = PNG 파일 푸터

를 찾아서 두 파일로 나눈 후, 코드를 짜서 원래 순서대로 뒤집었다.

그랬더니 PNG 파일이 잘 생성되어 열어보면, flag를 찾을 수 있다.

'문제풀이 > Digital Forensic' 카테고리의 다른 글

| [Suninatas] Forensic 19 (0) | 2021.11.19 |

|---|---|

| [HackCTF] Terrorist - Forensic (0) | 2021.08.12 |

| [picoCTF] wireshark doo dooo do doo - Forensics (0) | 2021.08.05 |

| [picoCTF] WhitePages - Forensic (0) | 2021.07.29 |

| [picoCTF] What Lies Within? -Forensic (0) | 2021.07.29 |